Der große Lauschangriff auf Samsung und Vlingo Nutzer (durch Uncle Sam )

(Ein Schelm der arges dabei denkt … )

Siehe Update [27.12.2012] am Ende des Artikels. Samsung und Vlingo haben rasch reagiert und die Fehlkonfiguration bereinigt. KEIN Lauschangriff.

Nein, es schaut nicht nur so aus, es ist so. Die Nutzer der auf den Samsung Android-Smartphones vorinstallierten App S-Voice sowie Nutzer der Original Vlingo App sind ins Visier der US-Amerikanischen Geheimdienste gerückt. Die Hintergründe dazu könnt Ihr in diesem Beitrag lesen.

Der eine oder andere mag sich noch erinnern, im Januar 2012 entdeckte ich mehr zufällig, dass die Android Software Vlingo (auf fast allen Samsung Android-Smartphones vorinstalliert. Heutiger Name der App „S-Voice“) nach Hause telefoniert und dokumentierte dies in mehreren Blogs.

https://android-security.peggy-forum.com/2012/02/sprachsteuerung-und-vlingo-telefonieren-nach-hause/

https://android-security.peggy-forum.com/2012/02/vlingo-die-zweite-und-es-kommt-noch-schlimmer/

https://android-security.peggy-forum.com/2012/02/461/

Die Berichte hatten damals in der Android Community einen ziemlichen Entrüstungssturm nach sich gezogen. Von der Firma Samsung hat es im Wesentlichen übrigens bis jetzt noch immer keine Stellungnahme zu diesem damals entdeckten App-Verhalten gegeben, im Gegensatz zur Firma Vlingo, die recht offensiv an uns herangetreten waren.

Vorgestern wurde ich dann durch einen Userbeitrag bei AndroidPIT (Danke @Foo Bar) nun auf einen Umstand aufmerksam, der diese ganze Sache noch toppt und eigentlich noch viel schlimmer macht, als bisher angenommen.

Es dürfte sich bei dem, was die speziell für Samsung angefertigte Version der Software (S-Voice) angeht, um einen Lauschangriff bisher ungeahnten Ausmaßes handeln. Wie ich zu dieser Aussage komme, möchte ich im Folgenden kurz schildern, denn wie sich nun herausgestellt hat, treffen die folgenden Aussagen auch für die Original Vlingo App zu, welche im Google Play Store heruntergeladen werden kann. Es ändern sich dabei lediglich einige Kleinigkeiten, das Ergebnis bleibt jedoch das selbe.

(Es ändern sich URLs zu denen übertragen wird, jedoch führen diese zum selben Ziel)

Was macht die App S-Voice, bzw. Vlingo?

Einmal gestartet, verlangt S-Voice zunächst die Bestätigung einer Samsung-Eigenen Bestätigung, in welcher Samsung sich von allen datenschutzrechtlichen Belangen freispricht. Dann muss man noch die Privacy Policy von Vlingo bestätigen. Soweit so gut.

Nun allerdings geht es los, es werden, wie schon damals berichtet, alle möglichen Daten an Vlingo übermittelt. Dies geschieht nach wie vor unverschlüsselt und somit in fremden Netzen von nahezu jedermann mitlesbar. Übermittelt werden folgende Daten:

- AppID=com.samsung.android.midasumpc

- X-vllocation: Lat=48.129365;Long=16.82177

- X-vldisplaygeometry: Width=1280; Mag=4.3

- X-vlsoftware: Name=SamsungQ2; Version=10.0.11745; AppChannel=Preinstall Free

- X-vlsdk: Name=AndroidSDK; Version=2.0.215

- X-vlclient: DeviceMake=Samsung

- DeviceOSName=Android;

- DeviceModel=GT-N7100;

- DeviceOS=4.1.1;

- Language=de-DE;

- ConnectionType=DirectTCP; Carrier=T-Mobile Austria; CarrierCountry=AT;

- DeviceID=bf786e3cabfc4039b21928b8b67cc75b;

- AudioDevice=Android

(Hinzu kommen dann noch die Sprachdaten in binärem Ogg-Format, sofern vorhanden)

Diese Daten werden an folgende URL übermittelt: http://samsungq2asr.vlingo.com

(Wie man soetwas mitschneiden kann, habe ich hier in einem gesonderten Beitrag genauer beschrieben)

Soviel zunächst zu dem, was übertragen wird, jedoch wird es ab jetzt bei dem wohin es übertragen wird sehr interessant. Schauen wir uns einmal genauer an wo die Reise unserer Daten hingeht. Dazu bemühen wir das Internet DNS-Tool nslookup (DNS=Domain Name Service) und fragen einmal nach, welche IP-Adresse sich hinter der URL verbirgt:

linux-fain:/home/anon # nslookup samsungq2asr.vlingo.com

Server: 8.8.8.8

Address: 8.8.8.8#53

Non-authoritative answer:

Name: samsungq2asr.vlingo.com

Address: 63.116.58.150

Address: 63.116.58.149

Address: 63.116.58.148

Address: 63.116.58.151

Address: 63.116.58.131

Hieraus wird zunächst nur ersichtlich, dass die URL samsungq2asr.vlingo.com insgesamt auf 5 verschiedene IP-Adressen auflöst wird.

Nun schauen wir mal, was dabei herauskommt, wenn wir einen sogenannten Reverse Lookup machen, also nur anhand der IP-Adresse schauen zu welchem Host die IP-Adresse aufgelöst wird.

linux-fain:/home/anon # nslookup 63.116.58.150

Server: 8.8.8.8

Address: 8.8.8.8#53

Non-authoritative answer:

Non-authoritative answer:

149.58.116.63.in-addr.arpa name = system149.dhs.gov.

Genauso sieht es für alle anderen IP-Adressen auch aus:

131.58.116.63.in-addr.arpa name = system131.dhs.gov.

148.58.116.63.in-addr.arpa name = system148.dhs.gov.

151.58.116.63.in-addr.arpa name = system151.dhs.gov.

150.58.116.63.in-addr.arpa name = system150.dhs.gov.

Was bedeutet das nun konkret? Wenn diese URL vom Smartphone aufgerufen wird, dann fragt das Smartphone im Grunde so wie ich es oben manuell gemacht habe, zunächst den eingetragenen DNS Server nach der IP Adresse der URL. Nur so kann es die Informationen übermitteln. Diese Auskunft ergibt dann eben eine der oben aufgeführten Adressen, bspw. 63.116.58.150. Jetzt werden die Informationen an diese Adresse übermittelt.

Und wer ist nun system150.dhs.gov?

Das ist die spannende Frage bei deren Antwort mir persönlich zunächst die Kinnlade herunterfiel.

Rufen wir doch im Browser mal http://www.dhs.gov auf, die Basisdomain der Adresse system150.dhs.gov.

Wir erhalten dann folgende Seite:

Das ist die offizielle Seite des „Department of Homeland Security“ einer der mächtigsten US-Amerikanischen Behörden seit 9/11.

Wikipedia beschreibt das Ganze: http://de.wikipedia.org/wiki/Ministerium_f%C3%BCr_Innere_Sicherheit_der_Vereinigten_Staaten

Um die Recherche komplett zu machen hier die Kurzfassung:

Eine der zur Homeland Security gehörenden Einrichtungen ist das „Office of Intelligence and Analysis“ (http://de.wikipedia.org/wiki/Office_of_Intelligence_and_Analysis_(US-Ministerium_f%C3%BCr_Innere_Sicherheit) welches wiederum Teil der sogenannten „Intelligence Community“ ist. (http://de.wikipedia.org/wiki/United_States_Intelligence_Community)

Die United States Intelligence Community (IC) ist ein Zusammenschluss von 16 Nachrichtendiensten der Vereinigten Staaten. Vertreten sind hier klingende Namen wie bspw.:

- NSA (National Security Agency)

- DIA (Defense Intelligence Agency)

- CIA (Central Intelligence Agency)

- FBI (Federal Bureau of Investigation)

um nur einige der hochrangigen Geheimdienstorganisationen der Vereinigten Staaten zu nennen.

Was auf den Servern US-Amerikanischen Geheimdienst Equipe nun mit unseren Daten geschieht, oder was diese mit den Daten anstellen, möchte ich der Phantasie meiner geneigten Leser überlassen. Bevor nun der geneigte Leser beginnt, sich darüber Gedanken zu machen, zunächst noch ein paar Zahlen und Fakten.

Die Software wird wenigstens auf den Modellen Samsung Galaxy S3 sowie Samsung Galaxy Note und Note 2 fest vorinstalliert ausgeliefert.

Verkaufszahlen:

Galaxy S3: ~30 Millionen

Galaxy Note1: ~12 Millionen

Galaxy Note2: ~5 Millionen

Vlingo Play Store: ~7 Millionen

Das macht weltweit geschätzte 54 Millionen Smartphones, die mit einer Software ausgestattet sind , welche, nach der Aktivierung und bei Benutzung fröhlich die zeitliche Location, die verschlüsselte DeviceID und einiges mehr, an die versammelte Riege der US-Amerikanischen Geheimdienste übermittelt.

Immerhin kann somit bspw. die NSA oder die CIA tolle Bewegungsprofile von den Nutzern der APP S-Voice erstellen. Die Einwanderungsbehörde, welche ebenfalls vom „DHS“ gestellt wird kann so gezielt Einreisende unter die Lupe nehmen, die ihrer Meinung nach gewisse Dinge tun, sich an gewissen Orten aufhalten, aufgrund der ebenfalls übertragenen Spracheingaben könnten Sprachproben gespeichert werden, usw. usf .. Der Phantasie (und Realität) sind hier kaum Grenzen gesetzt.

Es sollte auch nicht unerwähnt bleiben, dass diese Umstände schon von anderen bemerkt und publiziert wurden. Scheinbar allerdings ohne entsprechendes Echo. Eine entsprechende Google Suche fördert einige Ergebnisse dazu zu Tage.

Technische Fakten

Die App S-Voice sowie die Original Vlingo App aus dem Play Store übermitteln „nur“ oben genannte Daten, diese aber mit jedem Request, den die App initiiert.

Es besteht durchaus die Möglichkeit, dass das „Department of Homeland Security“ nach entsprechende Publicity, den Reverse DNS-Entry löscht, so dass die Möglichkeit diese „Anomalität“ zu entdecken nahezu unmöglich wird und man versucht, dies zu vertuschen.

Die Fragen die sich nun ergeben:

Ist Samsung über diese Sachlage informiert?

Wenn ja, warum liefert Samsung seine Kunden an die US-Amerikanischen Geheimdienste aus?

Wenn ja oder nein, was gedenkt Samsung dagegen zu unternehmen?

Diese Fragen habe ich bereits an Samsung Korea übermittelt und werde Euch hier jedenfalls über die zur Zeit noch ausstehende Antwort auf dem Laufenden halten.

Was bleibt, ist ein mehr als fader Nachgeschmack. Da werden Daten nichtsahnender Smartphone Nutzer ungefragt der Kontrolle und Speicherung der Daten durch eine ausländische Regierung ausgesetzt und man kann im Grunde nichts tun, außer die App zu deaktivieren. Diese ungefragte Datenschnüffelei ist in Europa durch klare Gesetze geregelt und soll den Bürger vor Staatlicher Allmacht schützen. Wie verhält es sich also in diesem Fall? Ist der Samsung Haftungsausschluss, der vor der Nutzung der Anwendung angeklickt werden muss, unter diesen Umständen juristisch in Ordnung? Oder anders gefragt, kann ein Hersteller sich wirklich so abputzen?

Dieser letzte Absatz war sozusagen meine ganz persönliche Meinung zu dem ganzen.

Abschalten der App S-Voice durch Deaktivierung

Zu guter Letzt möchte ich Euch natürlich nicht vorenthalten, wie Ihr Euch vor diesem Verhalten schützen könnt. Grundsätzlich ist es seit der Android Version IceCream Sandwich (4.0) möglich, Apps zu deaktivieren.

Um das zu erreichen müsst ihr lediglich folgendes tun:

Menü Einstellungen-Anwendungsmanager

Hier auf den „Tab“ – „ALLE“ () wechseln

Nun bis zur App „S-Voice“ wechseln und dort auf den Button „Deaktivieren“ klicken.

Die folgende Warnung: „Wenn integrierte Apps deaktiviert werden, können Fehler in anderen Apps auftreten“ könnt ihr getrost ignorieren.

Damit ist die App komplett deaktiviert und startet nicht erneut .

Hinweis: Die App befindet sich, sobald sie deaktiviert wurde, ganz am Ende der APP-Liste unter dem Reiter „Alle“.

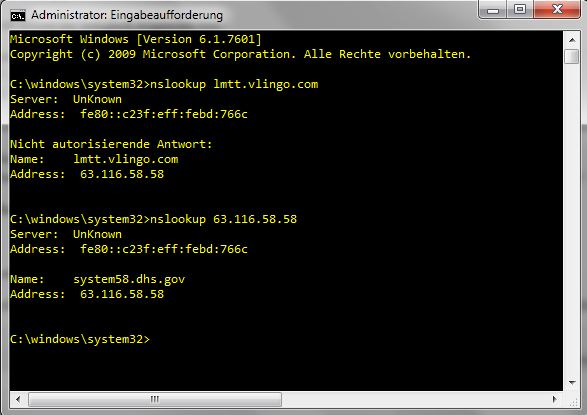

Wie kann man das selber mal nachvollziehen?

Oben gezeigte Nameserverabfragen, mit welchen man die Namensauflösung von lesbaren Internetadressen hin zu IP-Adressen (dem Hausnummersystem des Internets) verfolgen kann, sind auf jedem PC vorhanden. Das dazu notwendige Programm nennt sich „nslookup.exe“. Um es zu benutzen, müsst Ihr lediglich eine sogenannte „Eingabeauff0rderung“ öffnen. Hierzu geht Ihr auf den Startbutton von Windows 7 und gebt unten im Eingabefeld „cmd“ (ohne die Anführungszeichen) ein und drückt die Taste [Enter]. Danach öffnet sich eine Eingabeaufforderung in welcher Ihr dann folgende Befehle wie im Bild gezeigt eingebt.

Natürlich bin ich sehr an Eurer Meinung zu dem Thema interessiert. Was meint Ihr dazu, wie ist Eure Meinung zu diesen Fakten?

Ein dickes Dankeschön an dieser Stelle auch noch an meinen Freund Andreas von voetz.net für seine unermüdliche Hilfe. Ebenso an Immo, Henrik, Lars und Peter für ihre Unterstützung.

Last but not least:

Hey guys there at DHS – this is for you:

93d744235fe0e5d004ea2143a0d4cab4e7ef3270b17fb2f81c42fa3c08e167204b4209c8e6515153bd74461bc79ccaebb20705f7e516c88a1161a41daca88297

Update [23.12.2012]

Nachdem nun einige User Zweifel angemeldet haben an den von mir recherchierten Fakten, möchte ich auch

noch etwas dazu anmerken.

Schauen wir noch einmal auf die Fakten:

Die IP-Adressen 63.116.58.0 – 63.116.58.255 sind nach Auskunft von ARIN (http://whois.arin.net/rest/ip/63.116.58.150)

direkt der Firma Vlingo zugeordnet. Diese Adressen werden von dem Provider UUNET bereitgestellt, wie man ebenfalls

bei ARIN erfährt. UUNET ist im Wesentlichen die Fa. MCI Communications Services, Inc. d/b/a Verizon Business (MCICS).

Oben genannter IP-Adressblock führt zu einer eigenen AS (Autonomes System) mit der Nummer AS19576 die ebenfalls

auf Vlingo eingetragen ist. (http://sitevet.com/db/asn/AS19576)

Vlingo hat also 256 IP-Adressen die allesamt bei einer Reverse Lookup Abfrage auf folgendes Muster auflösen:

systemxxx.dhs.gov, als konkretes Beispiel system149.dhs.gov.

Nicht unerwähnt bleiben sollte auch, dass Vlingo zu Beginn dieses Jahres von der Fa. Nuance aufgekauft wurde.

Nuance ist in nicht wenigen Bereichen unter anderem für das Militär der USA tätig.

Nun sollte man doch meinen, dass eine Firma wie Vlingo eigentlich ein Vitales Interesse daran haben sollte,

eben nicht mit derartigen Dingen assoziiert zu werden. Da dieser von mir recherchierte Sachverhalt durchaus schon

länger bekannt ist, muss man sich doch fragen warum dass nicht von Vlingo geändert wird?

Warum sollte irgendjemand 256 PTR-Records so umlegen, das sie ausgerechnet auf das Department of Homeland Security

zeigen? Vlingo hat hier also eigentlich einen Erklärungsnotstand. Wenn das also ein „Gag“ irgendeines

Admins sein sollte, dann tut dieser damit Vlingo sicherlich keinen Gefallen. Persönlich zweifle ich

auch eher daran, dass sich irgendein Admin mit soetwas einen Spass erlaubt.

Auch Samsung, die ich bereits am 20. Dezember per Mail zu dieser Thematik befragt habe, hat sich bis heute

noch nicht dazu geäußert.

Warum sagen die Verantwortlichen nichts dazu?

Es gibt nun eine Antwort, siehe folgendes Update! Alles nur Verschwörungstheorie?

Update [26.12.2012]

Soeben kam eine Antwort von Samsung aus Korea.

Man werde die Sache prüfen und dann Stellung dazu nehmen. Allerding könnte dies einige Zeit in Anspruch nehmen.

Original Text:

“ Dear Jörg Voss,

Samsung is checking below status.

But, It takes some time for the correct answer.

Thanks.“

Sobald diese Antwort verfügbar ist werde ich sie hier veröffentlichen.

Update [27.12.2012]

Heute erreichte mich eine Antwort von Samsung Korea auf meine Anfrage.

Laut Auskunft von Samsung soll es scheinbar so gewesen sein, dass der ISP von Vlingo die Records nicht upgedatet hat und man seitens Vlingo daran arbeite die Informationen upzudaten.

Samsung gegenüber wurde bestätigt, dass diese Adressen definitiv Vlingo/Nuance zugeordnet sind und nicht dem „Department of Homeland Security“.

Eine kurze überprüfung der Reverse Lookups ergab, dass dieses Update bereits erfolgt ist. Die fraglichen IP-Adressen lösen nun bei einem Reverse Lookup wie folgt auf:

linux-fain:/home/anon # nslookup 63.116.58.150

Server: 8.8.8.8

Address: 8.8.8.8#53

Non-authoritative answer:

Non-authoritative answer:

149.58.116.63.in-addr.arpa name = host149.vlingo.com.

Genauso sieht es für alle anderen IP-Adressen auch aus:

131.58.116.63.in-addr.arpa name = samsungq2asr.vlingo.com.

148.58.116.63.in-addr.arpa name = host148.vlingo.com.

151.58.116.63.in-addr.arpa name = host151.vlingo.com.

150.58.116.63.in-addr.arpa name = host150.vlingo.com.

Stichproben zeigen, dass der gesamte Adressblock 63.116.58.0 – 63.116.58.255 umbenannt wurde.

Somit ist letztlich doch alles gut und der Lauschangriff ist keiner. Was ich wirklich loben muss an dieser Stelle, ist die wirklich rasche Reaktion von Samsung. Samsung wusste offensichtlich nichts von dieser Fehlerhaften Konfiguration und hat extrem rasch auf die Anfrage reagiert. Auch Vlingo/Nuance hat das sehr rasch umgesetzt und die Einträge korrigiert/korrigieren lassen.

Top Recherche, Danke.

Gerne Peter …

Was wollen sie denn noch? Mache beim sex schon das Fenster zu, das Licht aus und sage meiner Partnerin, immer schön den Mund halten.Und am nächsten Tag…? na, viel Spaß gehabt…? Und Freund Schünemann aus Niedersachsen hätte gerne noch mehr. Schieben wir doch Bitte nicht alles auf die USA, hier ist man doch genauso Neugierig.

Danke für den Beitrag. Bin sicher, dass Google, Apple und viele andere, viel interessantere Informationen liefern.

Die echte Problematik beginnt erst dort, wo solche Informationen aus verschiedenen Quellen an einer Stelle zusammengeführt werden. Das ist das eigentliche Problem dahinter Claus!

Danke für die Zeit, die Du in diese wirklich gute Recherche gesteckt hast und für diese erschreckenden Fakten – was Geheimdienste so machen, wenn sie erst einmal können, sehen wir hierzulande ja auch wieder und wieder in der letzten Zeit

Schön zu lesen für Unwissende, aber eine entscheidende Unterscheidung fehlt in der Argumentation:

Ein Reverse DNS Lookup ist nicht das gleiche, was das Handy macht um die IP-Adresse zur Domain herauszufinden. Beim Reverse DNS Lookup werden hinterlegte PTR-Pointer abgefragt, die durchaus falsch sein könnten. Das hat nichts mit der Abfrage der zur Domain gehörigen IP zutun. Sieht man auch daran, dass nicht wieder die IP herauskommt, wenn man auf die gov-Domains einen ping/nslookup auslöst.

Warum braucht man eine Email?

Hallo Jörg, danke für die umfangreichen News.

Ich habe das SG S II mit Android 4.0.4

In meiner Anwendungs-Liste ist S-Voice nicht vorhanden.

Ich habe dort nur Sprachbefehle ;Sprach-Memo und Sprachsuche

Sind diese Anwendungen letztendlich das selbe?

Auf einem Galaxy S2 gehört Vlingo seit dem 4.0.4 Update zum System und kann nicht deaktiviert oder gelöscht werden.

Nach meiner Veröffentlichung bzw. nachdem ich auf den Sprachdienst von Google umgeschaltet und die Vlingo Daten gelöscht hatte war Ruhe. Keine Ahnung warum das plötzlich ging.

Noch was schönes. Wenn man Google Goggles installiert hat werden auch außerhalb der App (also wenn man ganz normal die Cam nutzen will) die Bilder zu Google hochgeladen. Das dürfte diverse Firmen Whiteboards und Fotos von Weihnachtsfeiern beinhalten. Muss ich mir mal genauer anschauen.

Hab vom Vlingo und Google Traffic diverse tcpdumps aufgezeichnet.

Ich wollte eben das Thema Google erneut untersuchen. Konnte es aber NICHT reproduzieren. Da bleiben mir nur meine alten pcaps.

Aber dann hab ich mich echt erschrocken. Intensive Vlingo Aktivität:

POST /voicepad/hello HTTP/1.1

Connection: CLOSE

X-vlsr: AppID=com.vlingo.client.vvandroid

Accept-Language: de-DE,de;q=0.7,en;q=0.5

Accept-Charset: utf-8,ISO-8859-1;q=0.5,*;q=0.5

X-vlsoftware: Name=SamsungVoiceUI; Version=2.8.4.8046; AppChannel=Preinstall Free

X-vlclient: DeviceMake=samsung; DeviceOSName=Android; DeviceModel=GT-I9100; DeviceOS=4.0.4; Language=de-DE; ConnectionType=DirectTCP; Carrier=Vodafone.de; CarrierCountry=DE; DeviceID=XXXXXXXXXXXXXXXXXXX; AudioDevice=Android

X-vlprotocol: Version=3.6; ResponseEncoding=text/xml

X-vvs: Version=1.0

Content-Type: application/octet-stream;boundary=——————————-1xxxxxxx

Content-Length: 21

User-Agent: Dalvik/1.6.0 (Linux; U; Android 4.0.4; GT-I9100 Build/IMM76D)

Host: samsungvuiasr.vlingo.com

Accept-Encoding: gzip

HTTP/1.1 200 OK

Server: Apache-Coyote/1.1

Set-Cookie: JSESSIONID=XXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXX; Path=/voicepad

x-host: ID=XXXXXXXXXXXXXXXXXXXXXXXXXXXf

Set-Cookie: VVID=XXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXX; Expires=Fri, 10-Jan-2081 04:45:09 GMT

Set-Cookie: VVCONFIG=XXXXXXXXXXXXXXXXXX; Expires=Mon, 24-Dec-2012 01:31:02 GMT

Content-Type: text/xml

Transfer-Encoding: chunked

Date: Sun, 23 Dec 2012 01:31:02 GMT

Connection: close

961

0

0

Die Daten kamen nicht mit. Jetzt sind sie hier:

http://pastie.org/5567071

Krass!

Sorry, die Daten wurden nicht übernommen. Die habe ich hier gepostet: http://pastie.org/5567071

Krass! Infos zu facebook und co … und billing … Bitte veröffentlichen, falls die mir Kosten faken

Pingback:Dobschat

hallo Foo Bar,

>Nach meiner Veröffentlichung bzw. nachdem ich auf den >Sprachdienst von Google umgeschaltet und die Vlingo Daten >gelöscht hatte war Ruhe. Keine Ahnung warum das plötzlich >ging

könntest du mir dazu bitte einen kurzen Step to Step geben ?

hallo Foo Bar,

>Nach meiner Veröffentlichung bzw. nachdem ich auf den >Sprachdienst von Google umgeschaltet und die Vlingo Daten >gelöscht hatte war Ruhe. Keine Ahnung warum das plötzlich >ging

könntest du mir dazu bitte einen kurzen Step to Step geben ?

Hallo Chris, das kannst Du eh vergessen. Als ich heute das Google Problem verifizieren wollte sah ich intensive vlingo Kommunikation. Hab dann meine FW entsprechend angepasst. Nach ein paar Versuchen hörte vlingo dann auf.

Ich habe die Sprachsteuerung eben mit AppGuard deinstalliert!

Der Ablauf ist normalerweise wie folgt:

1. AppGuard analysiert die App

2. AppGuard deinstalliert die App

3. AppGuard installiert eine angepasste Version der App

Ich habe nach Schritt 2 einfach abgebrochen. Mein Telefon ist nicht gerootet! Keine Ahnung warum das ging.

Eventuell hängt das auch mit anderen Apps zusammen welche ich heute deaktiviert habe.

Lass mich wissen,ob das bei Dir geklappt hat.

Zur Kontrolle habe ich eben noch einen Neustart durchgeführt. Sieht gut aus :)

Ein Beispiel von heute. Konnte ich vorhin nicht posten:

h**p://pastie.org/5567071

Hallo Voss,

Deine Recherche beruht ja auf dem Reverse-Lookup der IP-Adresse. Ich habe mir angeschaut wie der Weg der Pakte durchs Internet verläuft.

Wenn Du Dir bei Heise die Traceroute anschaust wirst Du feststellen das die Adressen doch zu einem Server bei VLINGO-INC laufen: http://www.heise.de/netze/tools/traceroute/

Dann habe ich nachgeschaut wem den die IP Adresse 63.116.58.150 gehört. Der Adressbereich 63.64.0.0 – 63.127.255.255 ist an MCI Communications Services, Inc. vergeben welche die Adressen wiederum an die VLINGO-INC vermieten. Zu prüfen hier: http://www.heise.de/netze/tools/whois/ und dann hier http://whois.arin.net/rest/ip/63.116.58.150

Die MCI ist übrigens aus der Zerschlagung der AT&T entstanden und 2006 von Verizon gekauft worden. (http://en.wikipedia.org/wiki/MCI_Communications)

Da der IP-Provider anscheinend keinen PTR-Record (http://de.wikipedia.org/wiki/PTR-Record) gepflegt hat greift hier wohl der Default der auf eine .gov Adresse zeigt.

Somit würde ich zusammenfassen: Ja das die App Nachhause telefoniert ist doof, und bestimmt nicht okay. Aber Deine Verschwörungstheorie ist aus meinen Augen nicht haltbar.

Viele Grüße vom schluppy

Sagt mal, was soll das hier……was können denn die angeblichen Nachrichten-Dienste damit anfangen. Zudem sollte man die Terroristen-Probleme in Amerika bedenken. Wenn wir derartige Attentate erlebt hätte, würde in Europa/Deutschland genau das gleiche laufe und das zurecht. Ich denke, wer ein reines Gewissen hat, hat nichts zu befürchten. Die Nachrichten-Dienste tuen dieses nicht, weil sie wissen wollen -welchen Kaffee man kauft- sondern, ob von Personen eine potentiellen gefahren ausgeht. Wie würdet ihr derartige Terroristen/Probleme lösen? Siehe Bahnhof Bonn!

Hallo Chris, danke für die Info!

Wie ist es denn wenn ich diese app bei einem neuen Gerät gar nicht aktiviere, sprich die samsung Datenschutzrichtlinie nicht akzeptiere und den Button nicht drücke.

Ist vielleicht eine naive Frage aber ich kenn mich in der Materie noch nicht so gut aus.

Es ist nichts anderes als TKÜ durch einen fremden Dienst, außerhalb der Rechtsordnung Deutschlands.

An alle Gesundbeter: Es ist Rechtsbruch.

… und wer glaubt das Märchen mit der Terroristenabwehr? Ein Verfahren, das eine Erfolgswahrscheinlichkeit kleiner 10^(-6) hat, würde jeder Dienst nur gegen hochrangige Ziele organisieren, sicher nicht flächendeckend.

Frohes Weihnachten

Hallo FooBar,

du hast eine voll konfigurierbare FW auf einen unroot Handy ?

Soweit ich weiß,muss dein Gerät um der Software vollen Zugriff zu gewähren gerootet sein. Sonst kann die FW doch gar nicht auf alle Prozesse Einfluss nehmen.

zu AppGuard :

welche Version hast du aus dem Google Play Store in Verwendung ?

„Die Nachrichten-Dienste tuen dieses nicht, weil sie wissen wollen -welchen Kaffee man kauft- sondern, ob von Personen eine potentiellen gefahren ausgeht. “

Und du glaubst wirklich das richtig gefährliche Attentäter Handys nutzen? Oder Emails versenden?

Ich glaube eher nicht. Die richtig gefärlichen Leute wissen schon wie die diese Sachen umgehen.

Ansonsten sehe ich das ganze so wie Stefan Schluppeck.

Nichts ist so heiß wie es gekocht wird.